Se han analizado campañas de phishing que combinan técnicas tradicionales con el uso de las tecnologías PWAs de iOS y WebAPK de Android para instalar aplicaciones maliciosas sin el consentimiento del usuario.

En un blogpost se expone un tipo poco común de campaña de phishing dirigida a usuarios de móviles y se analiza un caso observado en la naturaleza que tenía como objetivo a clientes de un importante banco checo. Esta técnica destaca porque instala una aplicación de phishing desde un sitio web de terceros sin que el usuario tenga que permitir la instalación de aplicaciones de terceros. Para los usuarios de iOS, una acción de este tipo podría romper la percepción de seguridad del ecosistema cerrado, mientras que en Android, esto podría derivar en la instalación silenciosa de un tipo especial de APK, que incluso parece ser instalado desde la tienda Google Play.

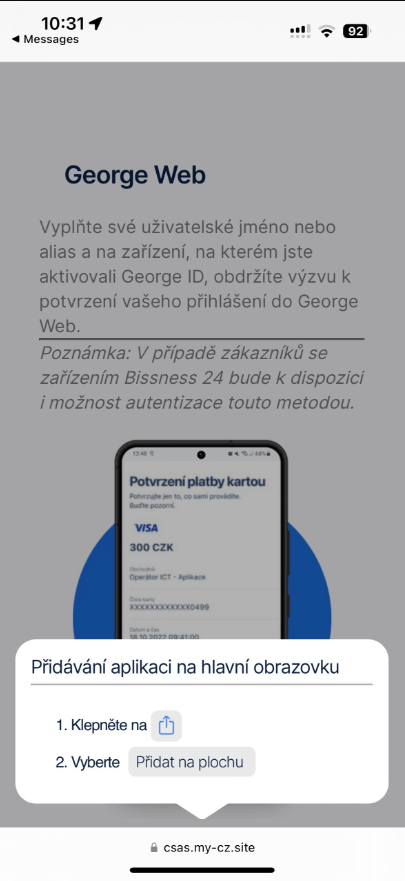

Los sitios web de phishing dirigidos a iOS indican a las víctimas que añadan una Aplicación Web Progresiva (PWA) a sus pantallas de inicio, mientras que en Android, la PWA se instala después de confirmar ventanas emergentes personalizadas en el navegador. En ambos sistemas operativos, estas aplicaciones de phishing son prácticamente indistinguibles de las aplicaciones bancarias reales que imitan. Las PWAs son sitios web integrados en lo que parece una aplicación independiente, sensación que se ve reforzada por el uso de avisos nativos del sistema. Al igual que los sitios web, las PWAs son multiplataforma, lo que permite que estas campañas de phishing PWA se dirijan tanto a usuarios de iOS como de Android.

Esta técnica fue revelada por primera vez por CSIRT KNF en Polonia en julio de 2023 y, en noviembre de 2023, observada en Chequia por analistas de ESET que trabajaban en el servicio Brand Intelligence. También se observaron dos casos de campañas móviles contra bancos fuera de Chequia: un caso dirigido al banco húngaro OTP Bank y otro dirigido al banco georgiano TBC Bank.

- Se combinan técnicas estándar de entrega de phishing con un novedoso método dirigido a usuarios de Android e iOS a través de PWAs y, en Android, también WebAPKs.

- La instalación de una aplicación PWA/WebAPK no advierte a la víctima sobre la instalación de una aplicación de terceros.

- En Android, estos WebAPKs de phishing incluso parecen haber sido instalados desde la tienda Google Play.

- La mayoría de las aplicaciones observadas iban dirigidas a clientes de bancos checos, aunque también se observó una aplicación de phishing dirigida a un banco húngaro y otra dirigida a un banco georgiano.

- Basados en los servidores de C&C utilizados y en la infraestructura de backend, se concluye que dos actores de amenazas diferentes operaban las campañas.

- Gracias al descubrimiento de paneles de operadores en diferentes dominios, se pudo notificar a los bancos de las víctimas para protegerlos.

Resumen

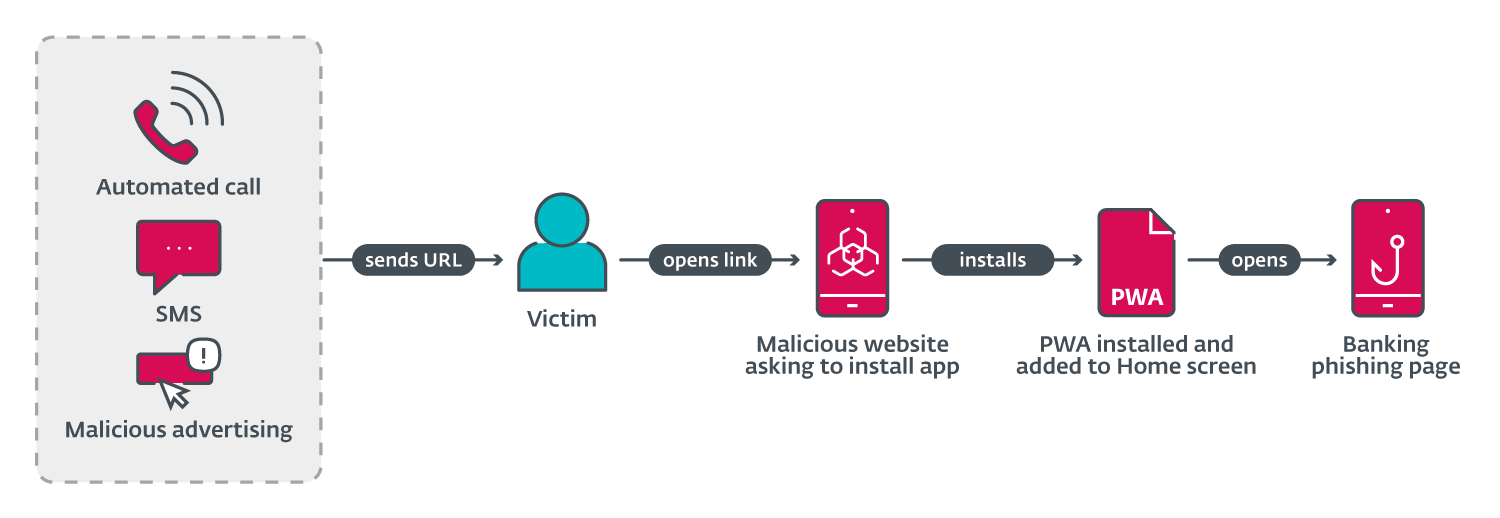

Analistas de ESET descubrieron una serie de campañas de phishing dirigidas a usuarios móviles que utilizaban tres mecanismos de entrega de URL diferentes (mostrados en la Figura 1). Estos mecanismos incluyen llamadas de voz automatizadas, mensajes SMS y publicidad maliciosa en redes sociales.

La entrega de llamadas de voz se realiza a través de una llamada automatizada que advierte al usuario sobre una aplicación bancaria desactualizada y le pide que seleccione una opción en el teclado numérico. Tras pulsar el botón correcto, se envía una URL de phishing por SMS, según lo informado por Michal Bláha en un tuit.

La entrega inicial por SMS se realizó mediante el envío indiscriminado de mensajes a números de teléfono checos, incluyendo un enlace de phishing y un texto para que las víctimas realizaran ingeniería social y visitaran el enlace.

La propagación a través de anuncios maliciosos se realizó mediante el registro de anuncios en plataformas Meta como Instagram y Facebook, que incluían una llamada a la acción, como una oferta limitada para los usuarios que “descargaran una actualización a continuación”. Esta técnica permite a los actores de amenazas especificar el público objetivo por edad, sexo, etc., y los anuncios aparecían entonces en las redes sociales de las víctimas.

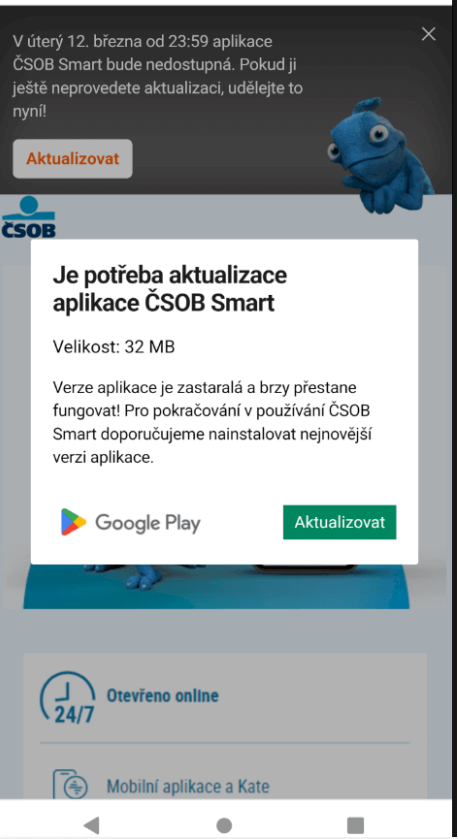

Después de abrir la URL entregada en la primera etapa, las víctimas de Android se encuentran con una página de phishing de alta calidad que imita la página oficial de la tienda Google Play para la aplicación bancaria objetivo, o un sitio web de imitación de la aplicación. Se trata de dos campañas distintas. Es posible que la campaña que utiliza imágenes de Google Play se modifique a sí misma en función del User-Agent recibido para imitar las imágenes de Apple Store. No se observó esta técnica en los casos analizados.

A partir de aquí se pide a las víctimas que instalen una “nueva versión” de la aplicación bancaria; un ejemplo de ello puede verse en la Figura 2. Dependiendo de la campaña, al hacer clic en el botón instalar/actualizar se inicia la instalación de una aplicación maliciosa desde el sitio web, directamente en el teléfono de la víctima, ya sea en forma de WebAPK (sólo para usuarios de Android), o como PWA para usuarios de iOS y Android (si la campaña no está basada en WebAPK). Este paso crucial de la instalación elude las advertencias tradicionales de los navegadores de “instalar apps desconocidas”, que es el comportamiento por defecto de la tecnología WebAPK de Chrome, aprovechado por los atacantes.

El proceso es un poco diferente para los usuarios de iOS, ya que una ventana emergente animada indica a las víctimas cómo añadir la PWA de phishing a su pantalla de inicio (ver Figura 3). La ventana emergente copia el aspecto de los mensajes nativos de iOS. Al final, ni siquiera se advierte a los usuarios de iOS sobre la adición de una aplicación potencialmente dañina a su teléfono.

Tras la instalación, se pide a las víctimas que introduzcan sus credenciales de banca por Internet para acceder a su cuenta a través de la nueva aplicación de banca móvil. Toda la información facilitada se envía a los servidores de C&C de los atacantes.

Cronología

El primer caso de phishing a través de PWA se descubrió a principios de noviembre de 2023, y se observó la transición a WebAPK a mediados de noviembre de 2023. Los servidores de C&C que recibían información de las aplicaciones de phishing se descubrieron por primera vez en marzo de 2024 (como puede verse en la Figura 4), con datos que confirman que probablemente no estaban operativos antes.

Conclusión

Este nuevo método de ataque mediante PWAs y WebAPKs crea un vector de ataque potente y difícil de detectar tanto en iOS como en Android. Las campañas de phishing pueden instalar aplicaciones maliciosas sin el consentimiento explícito del usuario, y la sofisticación de la ingeniería social involucrada es alarmante. Las técnicas observadas aprovechan las funcionalidades nativas de los sistemas operativos móviles, lo que las hace más insidiosas y difíciles de combatir. Mantenerse vigilante y estar al tanto de las señales de advertencia puede ser clave para evitar caer en estas estafas.

“`

Related posts

Lo más reciente

- ¿Qué harán los smartphones con Inteligencia Artificial Generativa?

- Explora los oscuros secretos de la versión 3.4 de PUBG MOBILE

- El nuevo concepto de PHANTOM ULTIMATE 2 ultra-delgado de TECNO abre un mundo de grandes experiencias

- IFA 2024: Samsung presenta innovaciones en AI para un futuro más seguro y sostenible

- El regreso de Diablo: Nueva actualización de Diablo Immortal el 11 de septiembre

Lo más popular

- Fundación Telefónica Movistar México presenta sus logros de 2023 y las principales iniciativas para 2024

- La actualización 6.50 de PlayStation 4 agrega soporte para Remote Play en dispositivos iOS

- LG y NAVER se unen para potencializar el navegador “omnitasking” en el smartphone con pantalla dual #LGIFA2019

- Samsung presenta el anuncio del Galaxy Z Flip

- Mejoras en Moto Unplugged y pantalla externa en el Motorola Razr 40 Ultra